🔥 一、为什么HTTPS抓包这么难?

你以为HTTPS加密就绝对安全?错!抓包工具背后的“中间人攻击”才是关键!

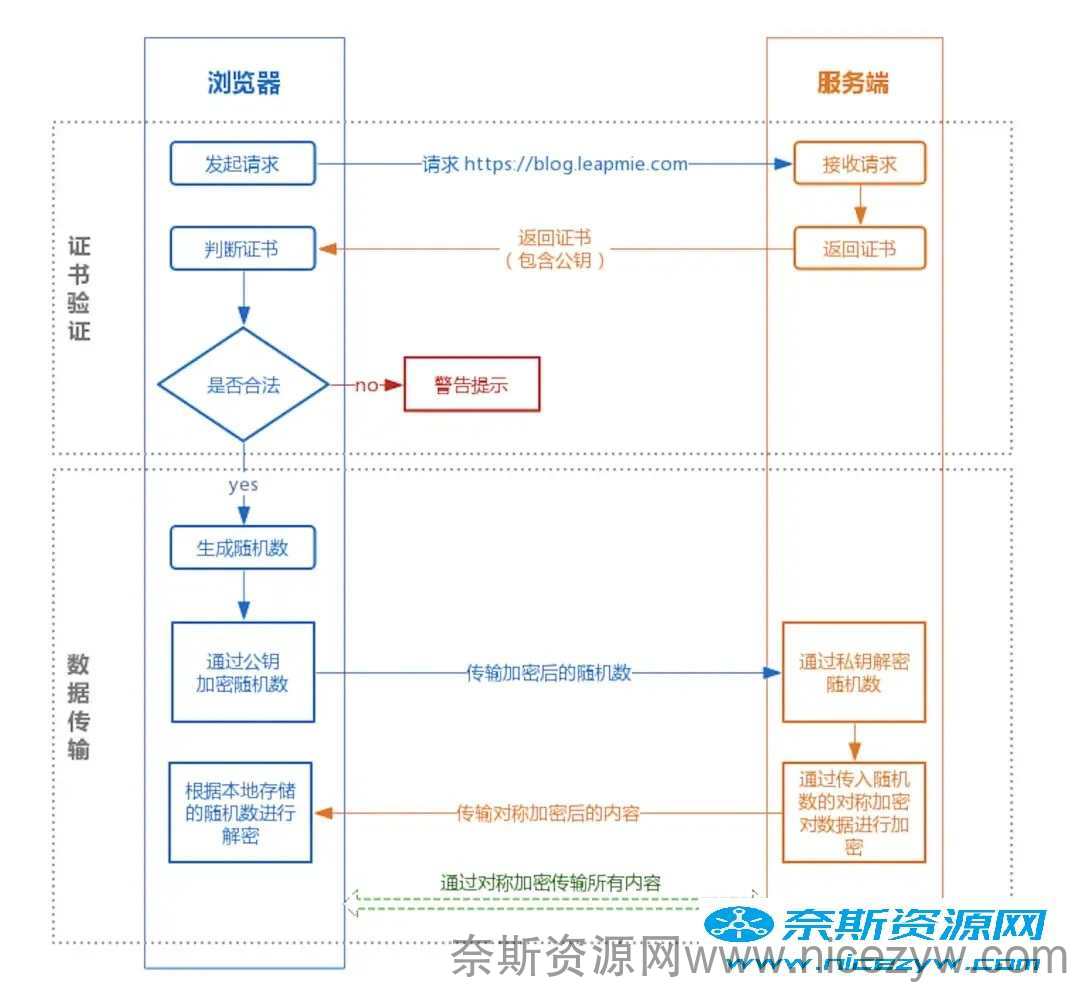

核心原理:

-

加密破解:抓包工具伪装成服务器,骗过客户端获取加密密钥 -

证书调包:在客户端安装“假证书”,让系统误以为是合法通信 -

双重代理:工具同时建立客户端→代理、代理→服务器的独立连接

图解中间人攻击流程:

[客户端] ←加密→ [抓包工具] ←加密→ [真实服务器]

(假证书验证) (真证书验证)

🔧 二、Android抓包必杀技:安装CA证书

3种证书安装方式(附避坑指南):

1. 用户证书安装(适合非Root手机)

步骤:

-

从抓包工具(如Fiddler/Charles)导出 .cer或.pem证书文件 -

手机设置 → 搜索“安装证书” → 选择文件安装 -

踩坑记录: -

Android 7.0+ 需在 network_security_config.xml中添加用户证书信任:<!-- network_security_config.xml --> <trust-anchors> <certificates src="system" /> <certificates src="user" /> <!-- 关键行!--> </trust-anchors> -

第三方App未配置?用平行空间或虚拟机绕过限制!

-

2. 系统证书安装(需Root权限)

硬核操作:

# 将证书文件重命名为哈希值.0格式

openssl x509 -inform PEM -subject_hash_old -in mitm.crt

mv mitm.crt <哈希值>.0

# 推送到系统证书目录

adb root

adb remount

adb push <哈希值>.0 /system/etc/security/cacerts/

adb shell chmod 644 /system/etc/security/cacerts/<哈希值>.0

3. 代码级证书锁定(反抓包防御)

开发者如何阻止抓包?看这段证书固定(Certificate Pinning)代码:

// 使用OkHttp内置的CertificatePinner

OkHttpClient client = new OkHttpClient.Builder()

.certificatePinner(new CertificatePinner.Builder()

.add("juejin.cn", "sha256/AAAAAAAAAAAAAAAAAAAAAAAA=")

.build())

.build();

🛠️ 三、抓包神器Fiddler/Charles实战教学

Fiddler配置(附避坑指南)

-

开启HTTPS抓包: -

菜单栏 → Tools → Options → HTTPS -

勾选 Capture HTTPS CONNECTs→ 点击Trust Root Certificate

-

-

手机代理设置: -

电脑IP查询:命令行输入 ipconfig→ 记住IPv4地址 -

手机WiFi → 高级选项 → 代理手动配置为 电脑IP:8866

-

-

抓不到包?检查这3点: -

防火墙是否放行8866端口 -

证书是否安装到“用户证书”目录 -

抓包过滤规则是否误屏蔽目标域名

-

Charles高级玩法

弱网模拟实战:

-

菜单栏 → Proxy → Throttle Settings -

配置参数(模拟2G网络): Bandwidth:32 kbps Latency:2000 ms Packet Loss:30%

请求篡改实战:

-

右键请求 → Compose → 修改JSON参数 -

点击Execute发送伪造请求(测试重放攻击漏洞)

📱 四、手机本地抓包方案(免电脑!)

HttpCanary终极指南

-

一键抓包: -

启动App → 点击右下角“抓包”按钮 -

注意:Android 11+需手动导出证书到系统目录

-

-

破解双向认证: -

菜单 → 设置 → 安装CA证书 → 导出为系统证书

-

代码级抓包:OkHttp拦截器

// 自定义拦截器记录请求日志

class DebugInterceptor : Interceptor {

override fun intercept(chain: Interceptor.Chain): Response {

val request = chain.request()

Log.d("NETWORK", "URL: ${request.url}")

Log.d("NETWORK", "Headers: ${request.headers}")

return chain.proceed(request)

}

}

// 添加到OkHttpClient

OkHttpClient.Builder()

.addInterceptor(DebugInterceptor())

.build()

🚫 五、反抓包防御:开发者如何保护数据?

-

证书锁定(见第二节代码) -

SSL Pinning:客户端校验服务器证书指纹 -

双向认证:服务端验证客户端证书(需预设白名单) -

混淆协议:自定义加密算法(如微信的MMTLS)

版权声明:本站资源有的自互联网收集整理,如果侵犯了您的合法权益,请联系本站我们会及时删除。

本站资源仅供研究、学习交流之用,若使用商业用途,请购买正版授权,否则产生的一切后果将由下载用户自行承担。

若本站对您有侵权行为,请联系QQ741559873,我们会及时删除

本文链接:奈斯资源网https://www.nicezyw.com/technical-information/1916/

许可协议:《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)》许可协议授权

本站资源仅供研究、学习交流之用,若使用商业用途,请购买正版授权,否则产生的一切后果将由下载用户自行承担。

若本站对您有侵权行为,请联系QQ741559873,我们会及时删除

本文链接:奈斯资源网https://www.nicezyw.com/technical-information/1916/

许可协议:《署名-非商业性使用-相同方式共享 4.0 国际 (CC BY-NC-SA 4.0)》许可协议授权

评论0+